- 您的需求已经提交,我们将在48小时内联系您

- 全国服务热线:400-1000-221

- 免费享受企业级云安全服务

漏洞传播存在多种类型。

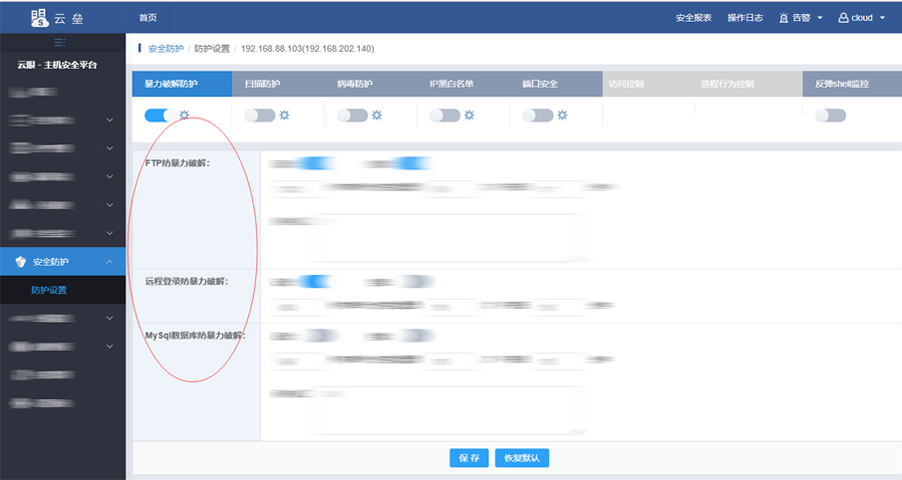

1、通过服务器弱口令传播如Rapid勒索病毒,根据部分网友在部分论坛中的反馈发现,该病毒通过服务器弱口令方式传播。

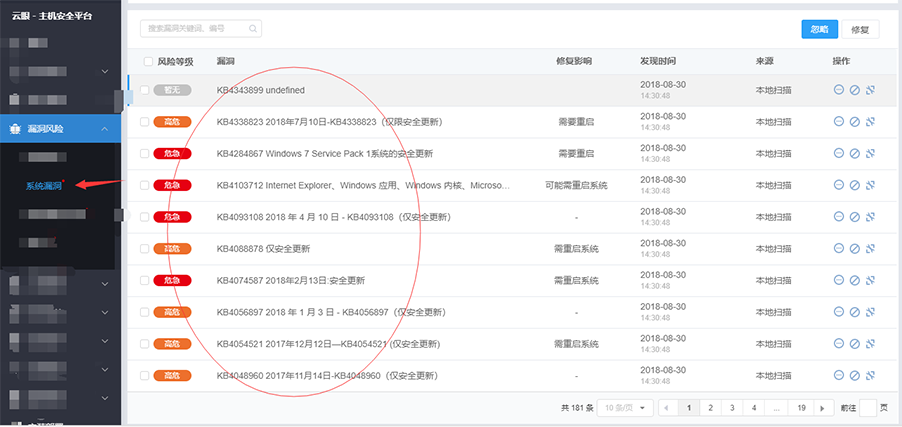

2、永恒之蓝系列①Wannacry及其变种可谓该系列病毒中最为臭名昭著的一类了,爆发以来造成的损失不计其数,包括安全狗在内的众多厂商均针对该系列病毒推出过解决方案。

②Petya勒索病毒的变种。使用的传播攻击形式和WannaCry类似,但该病毒除了使用了永恒之蓝(MS17-010)漏洞,还罕见的使用了黑客的横向渗透攻击技术,利用WMIC/PsExec/mimikatz等。

③Satan勒索病毒。通过永恒之蓝漏洞攻击工具在局域网内横向传播,主动入侵未安装补丁的服务器。

传播渠道相对其他家族丰富很多,包括挂马攻击、水坑攻击、漏洞攻击和钓鱼邮件攻击,其中水坑攻击令人防不胜防。水坑攻击传播通过入侵网站后台,将网页内容篡改为乱码,并且提示需要更新字体,诱导用户下载运行“字体更新程序”,实际上用户下载到的是GandCrab2勒索病毒。GandCrab3勒索病毒还通过Bondat蠕虫下载传播。

2、Crysis勒索软件有的厂商认为Crysis这个勒索软件主要通过垃圾邮件、钓鱼邮件、游戏修补程序、注册机、捆绑破解软件等方式传播;有的厂商则认为主要传播方式是利用服务器弱口令漏洞,爆破远程登录用户名和密码,进而通过RDP(远程桌面协议)远程登录目标服务器运行勒索病毒,黑客远程登录服务器后手动操作。

我们认为这些传播方式可能均存在,只是基于厂商的立足点不同和统计方式的区别而存在差异,如基于个人PC端统计到的传播方式社会工程学方式居多,然而对于服务器则是以服务器弱口令漏洞传播居多,故而分类为复合传播方式。

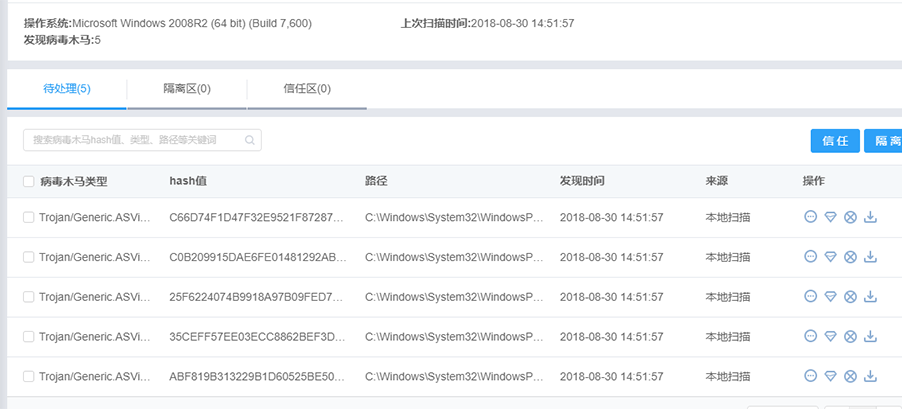

3、GlobeImposter勒索者病毒GlobeImposter勒索者病毒可以利用电子邮件、文件传输等方式进行扩散,更主要的特点是利用系统的漏洞发起动态攻击。针对企业服务器的攻击以弱口令爆破服务器后远程登录的方式最为常见。黑客使用自动化攻击脚本,暴力破解服务器管理员账号密码,入侵后可秘密控制服务器,卸载服务器上的杀毒软件并植入勒索病毒。

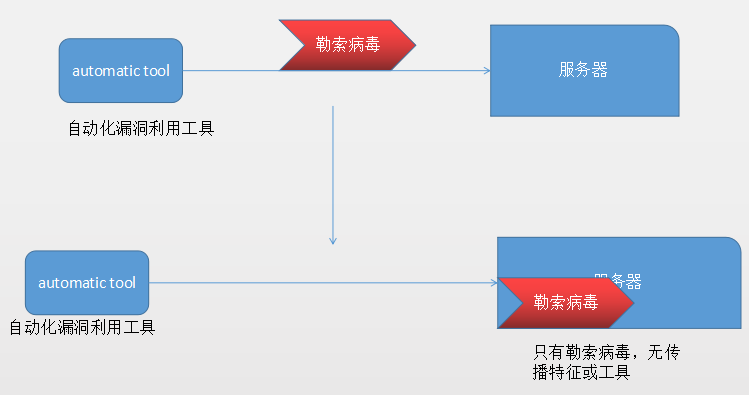

根据我们的分析,大多没有发现传播模块的勒索病毒,其实并不是没有传播模块,只是,在传播过程中,传播模块并没有一起传播,部分黑客限于技术或有意控制传播范围只针对某些目标时,只进行勒索而不大范围感染传播,也有些是因为黑客防止被他人探测出传播手段,发现漏洞后手动利用漏洞释放病毒,而不使用自动传播模块,避免手段泄露。