- 您的需求已经提交,我们将在48小时内联系您

- 全国服务热线:400-1000-221

- 免费享受企业级云安全服务

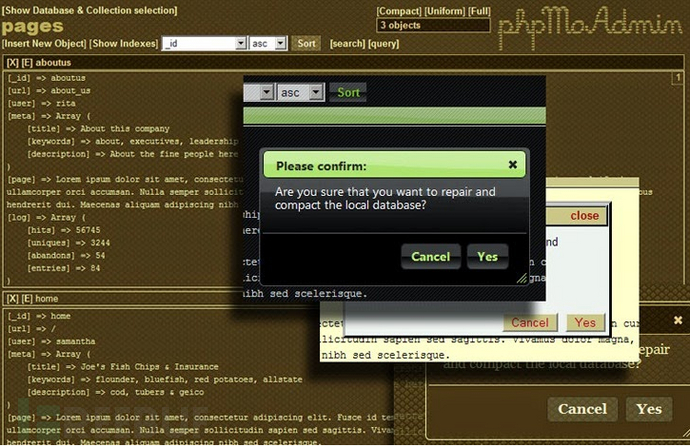

高危0day【漏洞预警】MongoDB phpMoAdmin曝远程代码执行漏洞

摘要:phpMoAdmin工具上存在0day漏洞。绰号为sp1nlock的黑客在phpMoAdmin上发现了一个远程代码执行0day漏洞,攻击者可以利用该漏洞劫持运行phpMoAdmin工具的网站。目前该0day漏洞正在黑市上大量贩卖,并据黑市管理者证实该漏洞确实可以用。

大约2个星期前,有超过40000家企业的MongoDB被发现易受黑客的攻击,而就在今天由于黑市上流传的一个高危0day漏洞又一次将MongoDB的用户置于了危险境地。

科普:MongoDB与phpMoAdmin

MongoDB是IT行业中流行的一种开源NoSQL数据库,其数据存储方式非常灵活,广泛应用于不同规模大小的公司中。其所有的数据持久操作都无需开发人员手动编写SQL语句,直接调用方法即可轻松的实现CRUD操作。

phpMoAdmin是一个免费、开源、以PHP为基础、基于AJAX的MongoDBGUI管理工具,管理者可轻松管理NoSQL数据库。

phpMoAdmin工具上存在0day漏洞

绰号为sp1nlock的黑客在phpMoAdmin上发现了一个远程代码执行0day漏洞,攻击者可以利用该漏洞劫持运行phpMoAdmin工具的网站。

该0day漏洞仍然有效,黑市有售

在写这篇文章时,我们还不知道phpMoAdmin开发者是否有意识到工具中存在0day漏洞,但确定的是该0day漏洞正在黑市上大量贩卖,并据黑市管理者证实该漏洞确实可以用。

最为不幸的是,到目前为止还没有任何人发布相关的补丁,也就是说所有的MongoDB用户还处在危险之中。

安全建议

为了数据库的安全,建议MongoDB用户暂时不要使用phpMoAdmin工具,直至开发者发布修复补丁。

但是如果你还想继续使用phpMoAdmin工具怎么办呢?暂时使用其他免费MongoDB GUI工具吧,具体如下:

RockMongo

MongoVUE

Mongo-Express

UMongo

Genghis

还有一个方法:使用分布式配置密码(htaccess password)限制未经授权的访问moadmin.php文件。

[原文转自FreeBuf黑客与极客]

相关新闻:全网约有4万MongoDB数据库完全不设防(2015-2-16)

近日三名德国学生发现,约40000个MongoDB数据库在无任何安全保护的情况下暴露于互联网,攻击者可以轻而易举的获得这些数据库的控制权限。

MongoDB是一种面向文档的跨平台的数据库,它使用类似json的动态模式(BSON)文档来提高不同应用的数据集成度。MongoDB因其可伸缩性、高性能和高可用性而流行,针对非常复杂的体系结构,它仍是一种有效的解决方案。此外, MongoDB利用内存中计算来提高性能。

现如今许多机构都在使用MongoDB数据库,坏消息是将近40000个使用MongoDB的企业都暴露在黑客攻击的风险之中。

漏洞影响

德国萨尔州大学的三名学生Kai Greshake、Eric Petryka和Jens Heyens发现,作为几千个商业web服务器数据库的MongoDB,在没有一定防护措施的情况下暴露在互联网上。

德国的专家小组报告说,在不使用任何特殊的黑客工具的情况下,他们就能获得那些未采取保护措施的MongoDB数据库的读写权限。

“令人不安的结果是,有39890个MongoDB数据库暴露在互联网上,这其中包含一个未指名的法国电信公司的数据库,该数据库包含有800万用户的手机号码和住宅地址。”

利用安全漏洞,攻击者可以通过自动化扫描Web服务器上的TCP端口27017,在几个小时内就能定位所有受影响的服务器。此外,攻击者也可以使用流行的Shodan搜索引擎很容易地识别出可访问的MongoDB数据库。

官方回应

德国研究人员已经向MongoDB报告他们的发现,并向法国数据保护机构(CNIL)和联邦信息安全办公室提交了相关报告,并已将该问题通知给了受影响的机构。

MongoDB敦促其用户使用最新版本的数据库来避免该漏洞的影响。

[原文转自FreeBuf黑客与极客]